REPUBLIKA.CO.ID, JAKARTA - Perusahaan global di kancah solusi keamanan siber, Trend Micro Incorporated mencatat langkah-langkah perlindungan yang perlu ditempuh dalam melindungi end-user maupun enterprise dari ancaman WannaCry. Pasalnya, gelombang infeksi ransomware tersebut kini tengah melanda organisasi-organisasi di berbagai lini industri global.

Berdasarkan siaran pers yang diterima Republika.co.id, Trend Micro telah melakukan penelusuran terhadap kemunculan WannaCry sejak pertama kali jenis ransomware ini muncul secara liar di bulan April 2017. Trend Micro™ XGen™ security berhasil melindungi pengguna dari ancaman tersebut, juga beragam ancaman lainnya, menggunakan teknik behavioral analysis dan high fidelity machine learning.

Berikut ini hal-hal yang perlu diketahui oleh pengguna maupun kalangan enterprise mengenai menjalarnya ancaman tersebut dan langkah-langkah apa saja yang dapat ditempuh untuk melindungi diri dari infeksi tersebut.

Apa yang sebenarnya terjadi?

Kemunculan serangan ini dilaporkan pertama kali oleh beberapa perusahaan di Eropa yang mengalami gagal akses karena sistem Windows mission-critical mereka terkunci, dan disusul kemudian muncul tulisan peringatan untuk meminta tebusan. Peristiwa tersebut kemudian berkembang dengan cepatnya dan pecah menjadi wabah ransomware yang saat ini tengah melanda di banyak organisasi di belahan dunia.

Organisasi-organisasi yang terdampak terpaksa mematikan dan membuat infrastruktur IT mereka offline untuk sementara waktu. Tak sedikit pula industri kesehatan terdampak yang mengalami kendala operasional, dan bahkan beberapa terpaksa menolak pasien untuk sementara waktu hingga proses perbaikan kembali usai.

Siapa saja yang terdampak?

Varian WannaCry ransomware menyerang sistem berbasis Windows yang sudah usang dan meninggalkan serangkaian jejak kerusakan yang terbilang parah. Berdasarkan pada telemetri awal yang dilakukan oleh Trend Micro, wilayah yang terdeteksi paling banyak mengalami wabah serangan WannaCry adalah kawasan Eropa.

Namun kawasan Timur Tengah, Jepang dan beberapa negara di kawasan Asia Pasifik juga menunjukkan tingkat infeksi yang cukup tinggi. Infeksi WannaCry diketahui melanda dan membawa dampak besar pada beragam industri, seperti kesehatan, manufaktur, energi (minyak dan gas), teknologi, food and baverage, edukasi, media dan komunikasi, serta pemerintahan. Karena sifat infeksinya yang begitu luas, infeksi ini tampaknya tidak dibidikkan untuk menyasar pada target-target maupun industri secara spesifik.

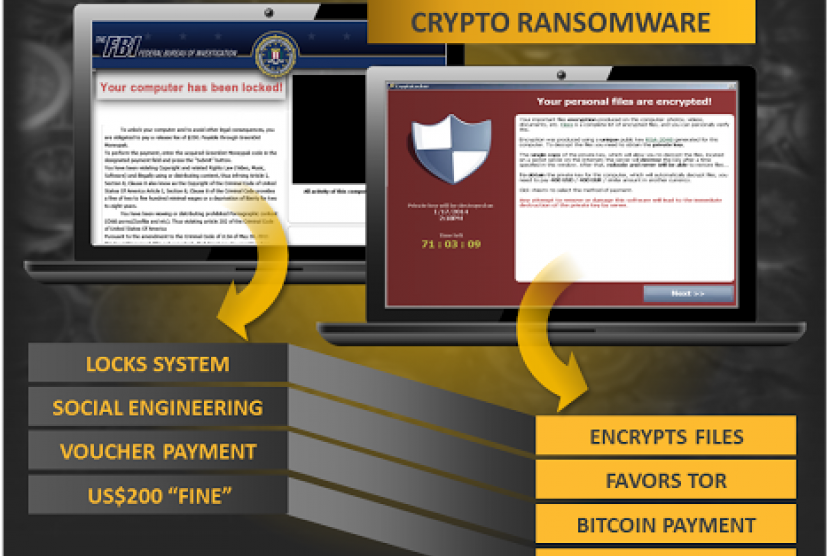

Apa yang dilakukan oleh WannaCry ?

WannaCry membidik sasaran pada 176 jenis file dan kemudian melakukan enkripsi file-file tersebut. Beberapa jenis file yang menjadi target WannaCry adalah file database, multimedia dan archive, juga dokumen-dokumen Office. Seperti tertera pada tulisan ancaman untuk tebusan, mereka awalnya meminta tebusan dari para korban berupa Bitcoins senilai USD300 atau sekitar Rp 4 juta.

Kemudian jumlah permintaan tebusan berubah kian tinggi, ketika waktu kian mendekati tenggat yang telah mereka tentukan. Korban diberi waktu selama tujuh hari sebelum akhirnya file-file korban yang telah terinfeksi dihapus taktik menakut-nakuti dan mengancam korban seperti ini biasa digunakan untuk kasus-kasus sejenis.

Bahkan, tulisan peringatan untuk meminta tebusan secara paksa kepada korban telah mendukung ke dalam 27 bahasa berbeda. WannaCry memanfaatkan CVE-2017-0144, celah vulnerability di Server Message Block, untuk menginfeksi sistem. Lubang keamanan ini diserang oleh mereka menggunakan exploit leaked by the Shadow Brokers group—lebih tepatnya 'EternalBlue' exploit.

Security Response Center (MSRC) Team dari Microsoft juga telah menanggapi isu vulnerability ini dengan menghadirkan patch MS17-010 yang telah dirilis pada bulan Maret 2017 lalu. Yang menjadikan dampak dari WannaCry ini begitu cepat menjalar adalah kemampuannya untuk melakukan propagasi dengan cepat.

Perilakunya yang mirip dengan perilaku infeksi worm, menjadikannya mudah untuk disebar ke penjuru jaringan, menginfeksi sistem terkoneksi meski tanpa interaksi dengan pengguna. Seorang pengguna yang terinfeksi, cukup untuk membuka risiko untuk memporak-porandakan seluruh sistem di jaringan yang sama.

Kemampuan WannaCry untuk melakukan propagasi dengan cepat mengingatkan kita akan famili ransomware terdahulu, seperti SAMSAM, HDDCryptor, dan several variants of Cerber yang semuanya memiliki ciri-ciri perilaku yang mirip dan mampu menginfeksi sistem maupun server yang terkoneksi ke jaringan.

Apa yang dapat Anda lakukan?

WannaCry menyoroti dampak nyata tersebut, seperti menyebabkan lumpuhnya sistem, mengacaukan operasi, mencederai reputasi, serta kerugian-kerugian finansial akibat terkendalanya kegiatan bisnis sehari-hari, belum lagi kerugian finansial yang dibutuhkan untuk biaya melakukan tindakan responsif terhadap insiden dan pembersihan seluruh sistem.

Berikut beberapa solusi dan langkah-langkah praktis yang bisa dilakukan oleh organisasi dalam mengimplementasikan pengamanan sistem mereka dari ancaman, seperti WannaCry:

• Ransomware mengeksploitasi celah vulnerability di SMB server. Penempatan patching penting sekali untuk melindungi diri dari serangan yang mengeksploitasi celah-celah keamanan seperti ini. Patch juga telah tersedia dan dirilis untuk Windows systems, termasuk untuk sistem yang sudah tak lagi didukung oleh Microsoft. Apabila organisasi tidak dapat melakukan penambalan dengan patch secara langsung, melakukan penambalan menggunakan virtual patch dirasa akan cukup membantu dalam upaya mitigasi terhadap ancaman tersebut

• Memasang firewalls dan pendeteksian dengan intrusion prevention systems bisa membantu mengurangi penyebaran ancaman ini. Sistem keamanan yang dapat melakukan pemonitoran secara proaktif akan munculnya serangan-serangan di jaringan cukup ampuh untuk menghentikan serangan-serangan tersebut

• Terlepas dari digunakannya exploit untuk menyebarkan aksinya secara luas, WannaCry dilaporkan juga menggunakan spam sebagai titik serangan. Dengan melihat tanda bendera merah/red flags di email-email spam yang terkontaminasi dengan system exploits cukup membantu. IT dan system administrators perlu untuk segera melakukan penggelaran mekanisme keamanan yang mampu melindungi endpoint dari malware yang memanfaatkan email/email-based malware

• WannaCry meninggalkan berbagai komponen jahat di sistem untuk menjalankan aksi mengenkripsi file terinfeksi. Application control berbasis pada whitelist manjur untuk mencegah aplikasi-aplikasi tak dikenal maupun yang tak diinginkan dari melakukan eksekusi file. Behavior monitoring juga manjur untuk memblokir modifikasi sistem yang tak biasa. Ransomware menggunakan serangkaian teknik untuk menginfeksi sistem; untuk itulah tim IT perlu melakukan teknik dan tindakan yang sama dalam menerapkan perlindungan sistem

• WannaCry melakukan enkripsi file yang tersimpan di sistem lokal maupun di jaringan terbagi. Menerapkan langkah strategis data categorization bisa membantu dalam melakukan mitigasi dampak serangan maupun pembobosan yang diakibatkannya, yakni dengan melakukan proteksi terhadap data-data kritikal/penting bilamana terekspos

• Network segmentation juga bisa mencegah penyebaran ancaman ini lebih jauh lagi secara internal. Desain jaringan yang bagus bisa membantu mereka melakukan kontainerisasi penyebaran infeksi dan mengurangi dampak yang ditimbulkannya bagi organisasi

• Melakukan disable protokol SMB pada sistem yang memang tak membutuhkan untuk menjalankan protokol tersebut. Menjalankan layanan-layanan yang tak perlu yang dapat memberi celah baru bagi penyerang untuk mendapatkan lubang-lubang yang mudah terbuka (vulnerability)

Trend Micro Ransomware Solutions

Enterprises perlu menggunakan pendekatan multi-layered dalam melakukan mitigasi terhadap risiko-risiko dari dampak yang dibawa oleh beragam jenis threats, seperti ransomware. Solusi email and web gateway, seperti Trend Micro™ Deep Discovery™ Email Inspector dan InterScan™ Web Security ampuh untuk mencegah ransomware mengulurkan serangan mereka ke pengguna akhir.

Di level endpoint, Trend Micro Smart Protection Suites menyuguhkan beragam kapabilitas, seperti high fidelity machine learning, behavior monitoring dan application control, serta vulnerability shielding yang ampuh dalam meminimalisasi dampak dari beragam jenis ancaman tersebut. Trend Micro Deep Discovery Inspector mampu mendeteksi kemunculan ransomware di jaringan, sekaligus memblokirnya, sedangkan Trend Micro Deep Security™ bisa memblokir ransomware sebelum mereka sempat membidikkan serangan ke server-server di enterprise, baik itu server-server fisik, virtual, maupun server yang terletak di cloud.

Bagi bisnis skala kecil, Trend Micro Worry-Free Services Advanced menawarkan keamanan gateway email berbasis cloud melalui Hosted Email Security. Proteksi endpoint yang dimilikinya juga menyuguhkan beragam kapabilitas, seperti behavior monitoring dan real-time web reputation guna mendeteksi sekaligus memblokir kemunculan ransomware. Bagi pengguna rumahan, Trend Micro Security 10 menghadirkan proteksi yang tangguh melawan ransomware dengan memblokir sistus-situs, email, dan file berbahaya yang terkait dengan jenis threat tersebut.

Pengguna juga bisa mendapatkan manfaat yang tak kalah hebat dari Trend Micro’s free tools seperti Trend Micro Lock Screen Ransomware Tool, yang dirancang sedemikian rupa agar mampu mendeteksi dan menghapus screen-locker ransomware. Trend Micro Crypto-Ransomware File Decryptor Tool dapat melakukan dekripsi file yang ditawan oleh beberapa jenis varian crypto-ransomware tertentu tanpa perlu membayar uang tebusan yang diminta.